發布時間:2017.05.15

發生了什麼事 ?

大約於 2017/5/10 開始,全球開始遭受到一波嚴重的 WanaCrypt0r 勒索軟體攻擊,世界各地陸續傳出受到 WanaCrypt0r 影響的案例,包含了英國的 NHS(National Health Service)旗下大量醫院、西班牙 Telefonica 電信公司、法國雷諾汽車等都遭受到攻擊,台灣也有不少受害案例傳出,此勒索病毒傳播速度非常的快,短短兩天內就已經影響至少 74 個國家,而台灣也在卡巴斯基的報告中被列為重災地區。

資料來源:MalwareInt

台灣相關受災新聞:

遭勒索病毒攻擊 桃園一高中生報案(連結)

勒索病毒席捲內地多家高校 台灣成全球第二大重災區(連結)

各地受災新聞 :

WanaCrypt0r 是什麼?

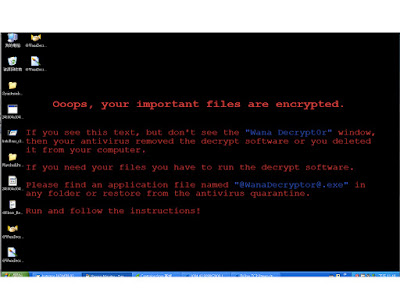

WanaCrypt0r 是一隻以攻擊 Windows 系統為主的勒索軟體程式,此勒索軟體結合在上個月 TheShadowBroker 駭客組織外洩的來自美國 NSA(美國國安局)攻擊武器 EternalBlue 與 DOUBLEPUSLAR。主要為感染具有漏洞之 Windows 系統,並在感染後將特定檔案進行加密,加密過後的檔案會被改為 .WNCRY 副檔名,若是受害者想要復原則需要支付 300 美金價值的 bitcoin 的贖金給攻擊者。

所有檔案被加密成 .WNCRY 檔名,勒索金額:300 價值美金的 bitcoin,如果在三天內無支付完成,贖金將加倍成 600 價值美金的 bitcoin,超過七天未付贖金將會自動刪除解密金鑰,受害者將很難將檔案復原。

會被加密的附檔名包含:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .docWanaCrypt0r 的執行流程可以參考 ENDGAME 發表的圖示:

資料來源:連結

傳統勒索軟體常使用點擊惡意連結、惡意郵件、FlashPlayer傳播方式, WanaCrypt0r 除了以上方式之外,還利用了 Windows 系統的 SMB v1 漏洞(有研究人員指出 WanaCrypt0r 可以利用已建立的 RDP Session 進行攻擊,但目前尚無證據證明)來進行蠕蟲式的主動散播,在感染一台電腦後,會主動對主機的內網 (LAN) 進行掃描,搜尋開啟 445 Port 的機器,並使用(2017/04/14 TheShadowBroker 攻擊組織外洩的)美國 NSA 攻擊程式 EternalBlue 來對掃描到的弱點機器進行滲透。

為什麼 WanaCrypt0r 的這波攻擊會這麼嚴重?

傳統勒索軟體常使用點擊惡意連結、惡意郵件、FlashPlayer傳播方式, WanaCrypt0r 除了以上方式之外,還利用了 Windows 系統的 SMB v1 漏洞(有研究人員指出 WanaCrypt0r 可以利用已建立的 RDP Session 進行攻擊,但目前尚無證據證明)來進行蠕蟲式的主動散播,在感染一台電腦後,會主動對主機的內網 (LAN) 進行掃描,搜尋開啟 445 Port 的機器,並使用(2017/04/14 TheShadowBroker 攻擊組織外洩的)美國 NSA 攻擊程式 EternalBlue 來對掃描到的弱點機器進行滲透。

除了掃描內網外,WanaCrypt0r 還會隨機產生幾組外網的 IP 地址,針對那些 IP 地址同樣的進行掃描,若是掃到開啟的 445 Port,則會對其 IP 下的整個 /24 網段進行掃描,一發現可進行攻擊的目標就會馬上主動進行攻擊,根據分析指出,這樣的嘗試動作在植入後的一小時內都會持續進行。

在這種主動式的感染模式下,感染規模在短短幾天內就迅速擴大。

#此影片 Demo WanaCrypt0r 迅速感染內網電腦的過程:

在這種主動式的感染模式下,感染規模在短短幾天內就迅速擴大。

#此影片 Demo WanaCrypt0r 迅速感染內網電腦的過程:

哪些系統會受到影響 ?

目前已知受影響作業系統包含:

Microsoft Windows Vista SP2

Windows Server 2008 SP2 and R2 SP1

Windows 7

Windows 8.1

Windows RT 8.1

Windows Server 2012 and R2

Windows 10

Windows Server 2016

Windows XP

詳細影響狀況參考: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

如果我不瀏覽網站、不點擊連結應該就不會受到攻擊了吧?

很遺憾的,你還是可能遭受攻擊!

如上述所說,本次 WanaCrypt0r 之所以能造成如此大的災難原因為勒索軟體使用了 Windows 系統的 SMB 漏洞來進行主動的蠕蟲式散播,因此只要漏洞存在系統即可受到感染,也就是說什麼都沒做躺著也能中槍(應該說中槍就是因為什麼都沒做)。

我該怎麼做才能防止被 WanaCrypt0r 感染?

- Windows Update

其實此次利用的漏洞微軟已在 2017/3/14 發佈了 MS17-010 Patch 更新程式,若是系統沒有開啟自動 Windows Update 的功能,請馬上將你的系統進行 Windows Update,建議直接由系統操作,勿隨意到網路上尋找更新包連結。(Windows XP 系統雖已停止維護,但因此事件影響範圍廣大,微軟也佛心的出了 Patch,故 XP 系統的用戶也可以上官網下載更新程式)。請選擇”自動安裝更新”,讓系統自動去下載及更新最新版本 :

- 關閉SMB v1 :

除了進行 Windows Update,若是你沒有使用 SMB 的需求,建議也將史上已被證明漏洞百出的 SMB v1 關閉,關閉方法:

1、搜尋 Windows features 打開設定畫面,把 SMB 選項取消打勾,並重新開機。

或

2、打開 Windows PowerShell,並輸入「Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol」(需要管理者權限。)

不同作業系統的關閉方式不太相同,詳細方式可以參考下方連結:

https://support.microsoft.com/zh-tw/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

更新了之後我就不會被感染了嗎?

如果中了這隻 WanaCrypt0r 怎麼辦?

- 拔網路線&斷網

- 透過硬碟拔除備份

- 可先將被感染之電腦留著,"說不定"會有廠商釋出解法...請耐心等待奇蹟...

是否有 IOC 可以進行阻擋?

但請特別注意!!! 請勿阻擋 WanaCrypt0r 的 Kill-switch Domain !

第一版的 WannaCrypt0r 為了防止 Sandbox 的分析(anti-analysis),在運作機制中加入一組不存在的(未被註冊的) C2 Domain 。此運作原理在於,某些 Sandbox 在分析樣本時為了讓惡意程式能持續運作,會對所有的 URL Request 產生回應, WanaCrypt0r 利用了這種特性,設計了一個隨意產生的不存在 Domain,在加密前會先對此 Domain 進行請求,當程式收到此 Domain 的回應時(表示在 Sandbox中)則不會繼續運作,借此躲避分析。簡單來說就是此 Domain 如不存在就會進行加密,存在則會停止。

而此 Kill-switch Domain 目前已被研究人員註冊(Sinkhole),也就是說此 Domain 目前為真實存在的,故舊版的 WanaCrypt0r 已經無法正常運作。若是阻擋此 Kill-switch Domain ,反而會讓勒索軟體以為 Domain 不存在而造成程式繼續運作。

另外,需特別注意,有研究人員指出 Kill-switch domains 不影響設有 Proxy 網路設定的環境,故若是企業內部有使用 Proxy 進行對外連線,勒索軟體並不會因為 Kill-switch domain 而停止。

Kill-switch Domains:[Update time: 2017.5.17]

www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergweb.com

www.iuqssfsodp9ifjaposdfjhgosurijfaewrwergwea.com

(關於 Kill-Switch 被發現的過程與詳細解釋可參考 "場外趣事" 中該研究人員自述的內容)

更完整的資料請看:WannaCry Infos

目前戰況 : WannaCrypt V2 已出現

(詳見參考資料:WannaCry Kill-Switch(ed)? It’s Not Over! WannaCry 2.0 Ransomware Arrives)

已知的中繼站:

gx7ekbenv2riucmf.onion

57g7spgrzlojinas.onion

Xxlvbrloxvriy2c5.onion

76jdd2ir2embyv47.onion

cwwnhwhlz52maqm7.onion

sqjolphimrr7jqw6.onion

188[.]166[.]23[.]127:443

193[.]23[.]244[.]244:443

2[.]3[.]69[.]209:9001

146[.]0[.]32[.]144:9001

50[.]7[.]161[.]218:9001

217.79.179[.]77

128.31.0[.]39

213.61.66[.]116

212.47.232[.]237

81.30.158[.]223

79.172.193[.]32

89.45.235[.]21

38.229.72[.]16

188.138.33[.]220

除了上述中繼站外你也可以在下方連結找到更多 IP 與 偵測 WanaCrypt0r 的 SIEM Rule。

https://www.peerlyst.com/posts/wannacry-no-more-ransomware-worm-ioc-s-tor-c2-and-technical-analysis-siem-rules-andrii-bezverkhyi

樣本 Hash:

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

0a73291ab5607aef7db23863cf8e72f55bcb3c273bb47f00edf011515aeb5894

428f22a9afd2797ede7c0583d34a052c32693cbb55f567a60298587b6e675c6f

5c1f4f69c45cff9725d9969f9ffcf79d07bd0f624e06cfa5bcbacd2211046ed6

62d828ee000e44f670ba322644c2351fe31af5b88a98f2b2ce27e423dcf1d1b1

72af12d8139a80f317e851a60027fdf208871ed334c12637f49d819ab4b033dd

85ce324b8f78021ecfc9b811c748f19b82e61bb093ff64f2eab457f9ef19b186

a1d9cd6f189beff28a0a49b10f8fe4510128471f004b3e4283ddc7f78594906b

a93ee7ea13238bd038bcbec635f39619db566145498fe6e0ea60e6e76d614bd3

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

eb47cd6a937221411bb8daf35900a9897fb234160087089a064066a65f42bcd4

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2c2d8bc91564050cf073745f1b117f4ffdd6470e87166abdfcd10ecdff040a2e

7a828afd2abf153d840938090d498072b7e507c7021e4cdd8c6baf727cafc545

a897345b68191fd36f8cefb52e6a77acb2367432abb648b9ae0a9d708406de5b

fb0b6044347e972e21b6c376e37e1115dab494a2c6b9fb28b92b1e45b45d0ebc

9588f2ef06b7e1c8509f32d8eddfa18041a9cc15b1c90d6da484a39f8dcdf967

b43b234012b8233b3df6adb7c0a3b2b13cc2354dd6de27e092873bf58af2693c

4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

參考資料:

# 場外趣事:MalwareTech花 8.29 英鎊拯救世界,強迫WannaCrypt 勒索病毒中場休息

https://twitter.com/MalwareTechBlog/status/863618193583198208# MalwareTech寫的自述經過

https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

# WanaCrypt0r 程式分析

http://blog.talosintelligence.com/2017/05/wannacry.html

# Kaspersky 對於此波攻擊的報告

https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/

# Microsoft 對於此波攻擊的報告

https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

# Freebuf 中文版程式分析

http://www.freebuf.com/articles/system/134578.html

# 程式分析佳文 (圖文好讀版)

https://blog.malwarebytes.com/threat-analysis/2017/05/the-worm-that-spreads-wanacrypt0r/

# Endgame - The WCry Execution Flow

https://blog.malwarebytes.com/threat-analysis/2017/05/the-worm-that-spreads-wanacrypt0r/

# WCry/WanaCry Ransomware Technical Analysis

https://www.endgame.com/blog/wcrywanacry-ransomware-technical-analysis#.WRkXxlvdj5I.twitter

# WannaCry Kill-Switch(ed)? It’s Not Over! WannaCry 2.0 Ransomware Arrives

http://thehackernews.com/2017/05/wannacry-ransomware-cyber-attack.html

沒有留言:

張貼留言